Sherlock Holmes jest postacią, która zyskała sławę dzięki swojej zdolności do analizy ogromnych ilości informacji, eliminując te nieistotne i docierając do sedna sprawy. Jego filozofia, choć prosta, ma w sobie głębię: „Gdy wyeliminujesz to, co niemożliwe, to, co pozostanie, choćby nieprawdopodobne, musi być prawdą.” Holmes nie śledzi każdej wskazówki – skupia się na szczegółach, które przybliżają go do rozwiązania zagadki.

W dziedzinie cyberbezpieczeństwa, walidacja podatności (exposure validation) jest analogiczna do metody Holmesa. Zespoły ds. bezpieczeństwa są często bombardowane listami podatności, z których nie każda stanowi realne zagrożenie. Tak jak Holmes odrzuca nieistotne ślady, tak zespoły ds. bezpieczeństwa muszą eliminować te luki, które są mało prawdopodobne do wykorzystania lub nie stanowią znaczącego ryzyka.

Dlaczego walidacja podatności jest kluczowa dla Twojej organizacji?

Zanim zagłębimy się w szczegóły techniczne, warto odpowiedzieć na główne pytanie: dlaczego sprawdzanie podatności jest istotne dla każdej organizacji, niezależnie od branży i wielkości?

1. Redukcja ryzyka – poprzez skupienie się na podatnościach, które mogą zostać wykorzystane, organizacje minimalizują ekspozycję na prawdziwe zagrożenia.

2. Optymalizacja zasobów – priorytetyzując najważniejsze kwestie, organizacje mogą efektywnie zarządzać swoimi zasobami i czasem.

3. Poprawa ogólnego stanu bezpieczeństwa – ciągła weryfikacja i eliminacja zagrożeń buduje silniejsze zabezpieczenia.

4. Zgodność z wymogami audytowymi i regulacyjnymi – walidacja podatności często spełnia wymogi dotyczące zgodności z regulacjami branżowymi.

Luki w zbroi: co oznaczają podatności?

W cyberbezpieczeństwie, podatność to luka, błędna konfiguracja lub słabość w środowisku IT organizacji, którą może wykorzystać złośliwy aktor. Przykłady obejmują luki w oprogramowaniu, słabe szyfrowanie, niewłaściwie skonfigurowane mechanizmy zabezpieczeń, nieadekwatne kontrole dostępu czy nieaktualne zasoby. Te podatności można przyrównać do dziur w zbroi – jeśli nie zostaną naprawione, mogą stanowić otwartą furtkę dla atakujących, umożliwiając im dostęp do systemów organizacji.

Rola walidacji podatności: od teorii do praktyki

Walidacja podatności polega na przeprowadzaniu ciągłych testów, które sprawdzają, czy wykryte luki mogą faktycznie zostać wykorzystane. Dzięki temu zespoły ds. bezpieczeństwa mogą skutecznie priorytetyzować najważniejsze zagrożenia. Nie każda podatność jest tak samo niebezpieczna – wiele z nich może być już częściowo zabezpieczonych dzięki istniejącym kontrolom.

Wyobraź sobie organizację, która odkryła krytyczną lukę typu SQLi w jednej z aplikacji internetowych. Zespół ds. bezpieczeństwa przeprowadza symulację ataku, aby sprawdzić, czy luka ta może zostać wykorzystana – to właśnie przykład walidacji podatności. W trakcie testów okazuje się, że wszystkie warianty ataku są skutecznie blokowane przez istniejące zabezpieczenia, takie jak zapory aplikacji internetowych (WAF). Dzięki tej informacji zespół może skupić się na innych podatnościach, które nie są obecnie chronione.

Skup się na realnych zagrożeniach cybernetycznych

Walidacja podatności dostarcza istotnego kontekstu, dzięki symulacjom ataków i testowaniu istniejących zabezpieczeń. Weźmy przykład firmy z sektora finansowego, która identyfikuje w swojej sieci 1000 podatności. Bez walidacji, priorytetyzacja usuwania tych zagrożeń mogłaby być przytłaczająca. Jednak dzięki symulacjom ataków okazuje się, że 90% tych luk jest zabezpieczonych przez już działające mechanizmy, takie jak zapory nowej generacji (NGFW), systemy wykrywania intruzów (IPS) czy oprogramowanie EDR. Pozostałe 100 podatności pozostaje realnie możliwych do wykorzystania i stanowi zagrożenie dla kluczowych zasobów, takich jak bazy danych klientów.

Dzięki temu firma może skupić swoje zasoby na usunięciu tych 100 krytycznych podatności, co prowadzi do znaczącej poprawy bezpieczeństwa.

Automatyzacja Sherlocka: skalowanie walidacji podatności za pomocą technologii

W dzisiejszych skomplikowanych środowiskach IT ręczna walidacja podatności staje się nieefektywna. W tym miejscu wkracza automatyzacja, która staje się kluczowa.

Dlaczego automatyzacja jest niezbędna?

1. Skalowalność – automatyzacja pozwala na weryfikację tysięcy podatności w szybkim tempie, co wykracza daleko poza możliwości ręcznej analizy.

2. Spójność – narzędzia automatyczne dostarczają powtarzalnych i wolnych od błędów wyników.

3. Szybkość – automatyzacja przyspiesza proces walidacji, co oznacza szybsze naprawy podatności i zmniejszenie czasu ekspozycji na ryzyko.

Narzędzia do walidacji podatności obejmują m.in. symulacje włamań i ataków (Breach and Attack Simulation, BAS) oraz automatyzację testów penetracyjnych. Te technologie umożliwiają organizacjom testowanie swoich zabezpieczeń w rzeczywistych scenariuszach ataków, sprawdzając, jak ich systemy radzą sobie z taktykami, technikami i procedurami (TTP) stosowanymi przez cyberprzestępców.

Częste obawy dotyczące walidacji podatności

Pomimo licznych korzyści, wiele organizacji może wahać się przed wdrożeniem walidacji podatności. Oto kilka najczęstszych obaw:

– „Czy walidacja podatności jest trudna do wdrożenia?” – Nie, nowoczesne narzędzia łatwo integrują się z istniejącymi systemami i minimalnie zakłócają procesy.

– „Czemu to konieczne, skoro mamy już system zarządzania podatnościami?” – Systemy zarządzania podatnościami identyfikują słabości, ale to walidacja podatności pozwala określić, które z nich mogą faktycznie zostać wykorzystane. Dzięki temu można skupić się na realnych zagrożeniach.

– „Czy walidacja podatności jest tylko dla dużych firm?” – Absolutnie nie. Jest skalowalna i może być wdrożona w organizacjach każdej wielkości, bez względu na zasoby.

Zintegrowanie walidacji podatności w strategii CTEM

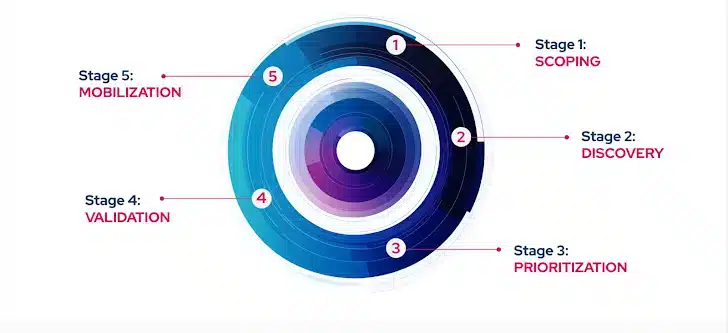

Największy zwrot z inwestycji w walidację podatności można uzyskać, gdy jest ona częścią programu zarządzania ciągłą ekspozycją na zagrożenia (Continuous Threat Exposure Management, CTEM). CTEM składa się z pięciu kluczowych etapów: zdefiniowanie zakresu, odkrywanie, priorytetyzacja, walidacja i mobilizacja. Każda faza jest ważna, ale to walidacja pozwala oddzielić teoretyczne zagrożenia od realnych, które wymagają natychmiastowej reakcji.

Podsumowanie: eliminuj niemożliwe, skup się na krytycznym

Walidacja podatności przypomina metodę dedukcji Sherlocka Holmesa – pomaga wyeliminować to, co niemożliwe, i skupić się na tym, co naprawdę ważne. Dzięki walidacji organizacje mogą priorytetyzować działania naprawcze i skutecznie wzmacniać swoje zabezpieczenia.