Nowa kampania phishingowa, której celem są użytkownicy rosyjskojęzyczni, wzbudza zaniepokojenie ekspertów ds. bezpieczeństwa. Atakujący wykorzystują otwartoźródłowy zestaw narzędzi phishingowych Gophish, aby dostarczyć złośliwe oprogramowanie, takie jak DarkCrystal RAT (DCRat) i nowo odkryty trojan zdalnego dostępu nazwany PowerRAT.

Złożona struktura ataków

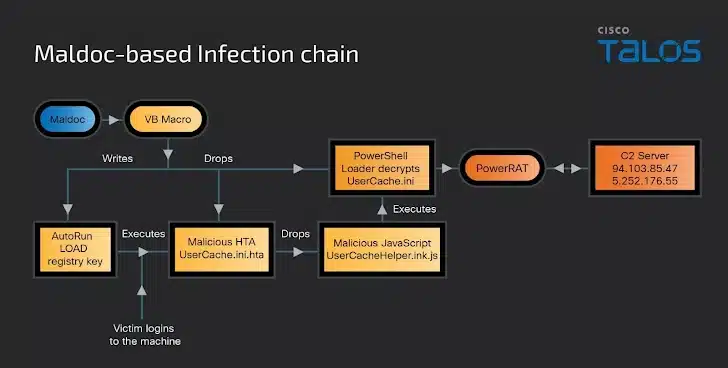

Ataki te charakteryzują się modułowymi łańcuchami infekcji, które mogą być oparte na zainfekowanych dokumentach Microsoft Word (tzw. Maldoc) lub plikach HTML. Aby doszło do infekcji, wymagane jest działanie użytkownika, który nieświadomie uruchamia złośliwe oprogramowanie.

Według analizy badacza Cisco Talos, Chetana Raghuprasada, ataki są skierowane głównie do rosyjskojęzycznych użytkowników. Na to wskazują m.in. treść wiadomości phishingowych, które używają języka rosyjskiego, oraz fałszywe linki imitujące popularne rosyjskie usługi, takie jak Yandex Disk czy VK, czyli największy rosyjski portal społecznościowy.

Wykorzystanie narzędzia Gophish

Gophish to otwartoźródłowe narzędzie do przeprowadzania symulacji ataków phishingowych. Zostało zaprojektowane głównie z myślą o testowaniu zabezpieczeń organizacji przed takimi atakami. Umożliwia ono tworzenie szablonów wiadomości phishingowych, które następnie można wysyłać i monitorować w czasie rzeczywistym.

Nieznany cyberprzestępca wykorzystuje Gophish do rozsyłania wiadomości phishingowych z załącznikami, które po otwarciu uruchamiają złośliwe oprogramowanie, takie jak DCRat lub PowerRAT. W zależności od użytego wektora początkowego (np. złośliwy dokument Word lub osadzony kod JavaScript w HTML), użytkownik jest narażony na różne formy infekcji.

Techniczne szczegóły ataków

Kiedy ofiara otworzy zainfekowany dokument Word i włączy makra, aktywowany zostaje złośliwy skrypt Visual Basic (VB), który wyodrębnia plik aplikacji HTML (HTA) i loader PowerShell („UserCache.ini”). Makro wprowadza również zmiany w rejestrze systemu Windows, aby HTA uruchamiał się automatycznie przy każdym logowaniu użytkownika.

Plik HTA z kolei uruchamia skrypt JavaScript, który aktywuje loader PowerShell. Skrypt ten, przebrany za plik INI, zawiera zakodowane w Base64 dane, które są następnie dekodowane i wykonywane w pamięci komputera ofiary. Payload PowerRAT jest odpowiedzialny za przeprowadzanie działań rozpoznawczych na zainfekowanym systemie oraz za połączenie się z serwerami zdalnymi, które znajdują się w Rosji, w celu odbierania dalszych poleceń.

PowerRAT ma zdolność do wykonywania dodatkowych skryptów PowerShell lub komend zgodnie z instrukcjami serwera kontroli i dowodzenia (C2). Jeśli jednak brak jest odpowiedzi z serwera, złośliwe oprogramowanie ma zdolność uruchamiania zakodowanego skryptu PowerShell bezpośrednio w systemie ofiary.

Alternatywne ścieżki infekcji

Atakujący używają również innych metod infekcji, opartych na plikach HTML zawierających złośliwy kod JavaScript. Gdy ofiara kliknie w podejrzany link w wiadomości phishingowej, otwiera się zdalny plik HTML, który uruchamia JavaScript i pobiera zakodowane archiwum 7-Zip zawierające plik wykonywalny RAT.

W kampanii phishingowej wykorzystano technikę zwaną HTML smuggling, która pozwala na ukrycie złośliwego kodu w przeglądarce ofiary, omijając standardowe mechanizmy wykrywania złośliwego oprogramowania. W przypadku, gdy ofiara otworzy pobrany plik, następuje uruchomienie kolejnej fazy ataku, w której instalowane jest złośliwe oprogramowanie DCRat.

DCRat to modularne narzędzie zdalnego dostępu (RAT), które umożliwia cyberprzestępcom kradzież wrażliwych danych, przechwytywanie zrzutów ekranu i klawiszy, a także zdalne sterowanie zainfekowanym systemem. Złośliwe oprogramowanie może również pobierać i uruchamiać dodatkowe pliki, co umożliwia dalsze infekcje systemu.

Nowe techniki oszukiwania systemów antywirusowych

Warto również zauważyć, że współczesne kampanie phishingowe coraz częściej wykorzystują nowatorskie techniki mające na celu ominięcie systemów bezpieczeństwa. Przykładem jest użycie plików wirtualnych dysków twardych (VHD), które pozwalają na ukrycie złośliwego oprogramowania przed systemami wykrywającymi, takimi jak Secure Email Gateway (SEG). W tego typu atakach, po zamontowaniu wirtualnego dysku przez ofiarę, uruchamiany jest złośliwy plik.

Podsumowanie

Kampanie phishingowe stają się coraz bardziej wyrafinowane, a cyberprzestępcy wykorzystują coraz bardziej zaawansowane techniki, aby omijać mechanizmy detekcyjne i wprowadzać złośliwe oprogramowanie do systemów ofiar. Otwarte narzędzia, takie jak Gophish, które pierwotnie miały służyć do testowania zabezpieczeń, są wykorzystywane w niecnych celach przez cyberprzestępców. Warto, aby użytkownicy zachowywali szczególną ostrożność podczas otwierania załączników oraz klikania linków w nieznanych wiadomościach, szczególnie w kontekście narastających zagrożeń cybernetycznych.