Security

CISA ostrzega przed luką w rejestratorach Digiever umożliwiającą zdalne wykonanie kodu

Agencja Cyberbezpieczeństwa i Infrastruktury USA (CISA) dodała lukę bezpieczeństwa dotycząca rejestratorów sieciowych Digiever DS-2105 Pro do swojego katalogu Znanych Wykorzystanych...

Fortinet ostrzega przed aktywnymi atakami wykorzystującymi lukę w FortiOS SSL VPN do obejścia 2FA

Fortinet poinformował 24 grudnia 2025 r., że zaobserwował „ostatnie nadużycia” pięcioletniej luki bezpieczeństwa w module SSL VPN FortiOS, która w...

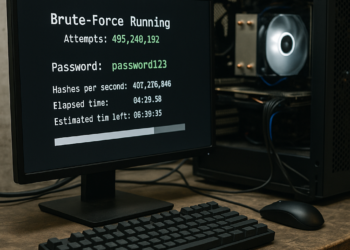

Wyciek LastPass z 2022 r. doprowadził do wieloletnich kradzieży kryptowalut

Zaszyfrowane kopie zapasowe sejfów skradzione w wyniku włamania do LastPass z 2022 r. umożliwiły przestępcom łamanie słabych haseł głównych (master...

Włochy ukarały Apple grzywną 98,6 mln euro za zasady ATT ograniczające konkurencję w App Store

Włoska niezależna instytucja antymonopolowa AGCM nałożyła na Apple karę w wysokości 98,6 mln euro (co odpowiada 116 mln USD, czyli...

Oszustwo Nomani wzrosło o 62% z powodu reklam deepfake z użyciem AI w mediach społecznościowych

Oszuści stojący za schematem inwestycyjnym znanym jako Nomani zwiększyli swoją aktywność o 62% — wynika z danych słowackiej firmy bezpieczeństwa...

Nowy złodziej danych MacSync na macOS omija Apple Gatekeeper dzięki podpisanej aplikacji

Badacze bezpieczeństwa wykryli nową odmianę macOS-owego stealera informacji nazwanego MacSync, która jest rozpowszechniana jako cyfrowo podpisana i notaryzowana aplikacja napisana...

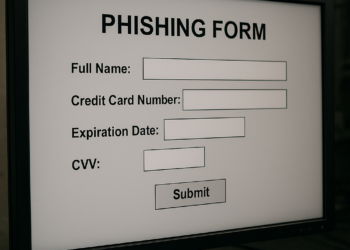

SEC wnosi zarzuty w sprawie oszustwa kryptowalutowego na 14 mln USD opartego na fałszywych poradach inwestycyjnych AI

Amerykańska Komisja Papierów Wartościowych i Giełd (SEC) wystąpiła z zarzutami przeciwko kilku firmom i grupom inwestycyjnym w związku z rozbudowanym...

Ataki ewoluują, 3 sposoby ochrony firm w 2026

W 2025 roku cyberprzestępcy coraz częściej zwracali uwagę na mniejsze firmy, a nie — jak dotąd — wyłącznie na duże...

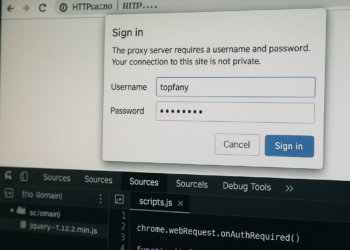

Dwa rozszerzenia Chrome potajemnie wykradały dane logowania z ponad 170 stron

Badacze zajmujący się bezpieczeństwem odkryli dwie złośliwe rozszerzenia do przeglądarki Google Chrome o tej samej nazwie — Phantom Shuttle —...

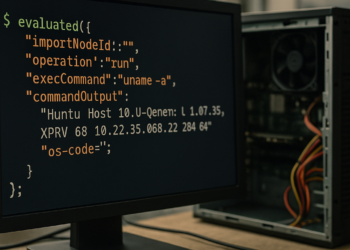

Krytyczna luka w n8n (CVSS 9.9) umożliwia dowolne wykonanie kodu na tysiącach instancji

W platformie automatyzacji przepływów pracy n8n odkryto krytyczną lukę bezpieczeństwa, która — jeśli zostanie wykorzystana — może doprowadzić do wykonania...