Kampania Yokai: Cyberzagrożenie wymierzone w urzędników w Tajlandii

Nowa kampania hakerska, wykorzystująca zaawansowaną technikę DLL side-loading, postawiła urzędników rządowych w Tajlandii na celowniku cyberprzestępców. Kluczowym elementem tej złośliwej aktywności jest nieudokumentowane wcześniej tylne wejście nazwane Yokai, które umożliwia niemal nieograniczony dostęp do zainfekowanych komputerów. Według analityków bezpieczeństwa z Netskope, Yokai może być potencjalnie używane do przeprowadzania ataków na dowolne cele na świecie.

Jak działa kampania Yokai?

Atak rozpoczyna się od udostępnienia pliku archiwum RAR zawierającego dwa skróty systemowe, które zostały nazwane w języku tajskim, aby wydawać się przekonujące. Tłumaczenie nazw sugeruje, że dokumenty mają pochodzić od Departamentu Sprawiedliwości USA, przyciągając uwagę potencjalnych ofiar. W rzeczywistości kliknięcie tych skrótów uruchamia równocześnie plik pdf lub dokument Worda jako przynętę oraz instalację złośliwego oprogramowania w tle.

Złośliwy kod infekuje system, dostarczając trzy pliki: legalny plik binarny aplikacji iTop Data Recovery („IdrInit.exe”), zainfekowaną bibliotekę DLL („ProductStatistics3.dll”) oraz plik z danymi wymienianymi z serwerem kontrolującym atak. Następnie atakujący wykorzystuje legalny plik binarny, aby wczytać złośliwą bibliotekę DLL, co umożliwia zdalne sterowanie zainfekowaną maszyną przez złośliwe oprogramowanie.

Dlaczego urzędnicy z Tajlandii?

Eksperci z Netskope zauważyli, że przynęta zastosowana w kampanii Yokai była ukierunkowana na tajlandzkich urzędników, co wskazuje, że to oni byli pierwotnym celem ataku. Dokumenty związane z zabójstwem Meksykanina w USA oraz poszukiwaniem podejrzanego obywatela Tajlandii stawiały sprawę w klarownym kontekście. Atak mógł rozpocząć się od e-maila phishingowego zawierającego złośliwe załączniki, co jest powszechnie wykorzystywaną metodą w takich przypadkach.

Zainstalowane złośliwe oprogramowanie Yokai umożliwia hakerom wykonywanie komend w wierszu poleceń na zdalnym systemie ofiary, co potencjalnie otwiera drzwi do znacznie poważniejszych naruszeń bezpieczeństwa, takich jak wykradanie poufnych danych lub dalsze propagowanie infekcji w sieci.

NodeLoader i inne zagrożenia malware

Kampania Yokai to tylko jeden z przykładów coraz bardziej zaawansowanych metod wykorzystywanych przez cyberprzestępców. Zespół Zscaler ThreatLabz zidentyfikował niedawno inną kampanię malware o nazwie NodeLoader, która wykorzystuje pliki skompilowane w Node.js dla systemu Windows, aby dystrybuować koparki kryptowalut oraz oprogramowanie kradnące informacje, takie jak blank”>Lumma i blank”>Phemedrone Stealer.

Ataki te często wykorzystują filmy na YouTube, w których w opisach są osadzone złośliwe linki prowadzące do fałszywych stron lub archiwów ZIP podszywających się pod pliki z hackami do gier. Zainfekowane aplikacje pobierają następnie skrypty PowerShell, które instalują ostateczne wersje złośliwego oprogramowania bez pozostawiania śladów na dysku, co utrudnia ich wykrycie.

Nowe techniki w kampaniach phishingowych

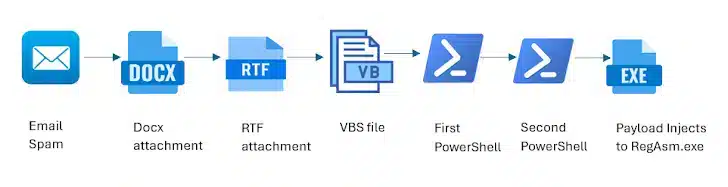

Innym problemem ciągle obecnym w cyberprzestrzeni jest wykorzystanie kampanii phishingowych do dystrybucji oprogramowania zdalnego dostępu, takiego jak Remcos RAT. Przestępcy opracowują wieloetapowe łańcuchy infekcyjne, które wykorzystują pliki Office Open XML oraz VBS do uruchamiania złośliwych skryptów PowerShell, co umożliwia wstrzykiwanie Remcos RAT do procesów takich jak RegAsm.exe – legalnej aplikacji Microsoft .NET.

Według analityków McAfee Labs stosowanie metod, które unikają zapisu plików na dysku, oraz ładowanie ich do procesów systemowych wyraźnie wskazuje na rosnącą pomysłowość cyberprzestępców. Ataki te stają się coraz trudniejsze do wykrycia przez tradycyjne środki ochrony.

Jakie kroki możemy podjąć?

Rosnąca liczba i złożoność ataków cybernetycznych, takich jak Yokai czy NodeLoader, pokazują, jak pilne jest wdrażanie skutecznych strategii ochrony. Firmy i indywidualni użytkownicy powinni inwestować w nowoczesne rozwiązania zabezpieczające, które potrafią wykrywać złośliwe oprogramowanie bazujące na technikach polimorficznych i ukrywających się. Równie ważne jest regularne szkolenie pracowników w zakresie rozpoznawania potencjalnych prób phishingu, który pozostaje najpowszechniejszym wektorem ataków.

W dobie coraz bardziej zaawansowanych technik cyberprzestępczych, jedynym skutecznym rozwiązaniem jest proaktywne zarządzanie bezpieczeństwem i podejmowanie działań zapobiegawczych na każdym etapie interakcji z technologią.